Содержание

В этой статье: Использование Zenmap Использование CommandSiteReferences

Вы немного обеспокоены тем, что ваша сеть или сеть вашей компании имеют дыры в безопасности? Сеть безопасна с того момента, как никто не может войти без приглашения. Это один из фундаментальных аспектов сетевой безопасности. Чтобы убедиться, есть бесплатный инструмент: Nmap (для «Network Mapper»). Этот инструмент проверяет и ваше оборудование, и ваше соединение, чтобы определить, что не так. Таким образом, он выполняет аудит используемых портов или нет, он проверяет брандмауэры и т. Д. Специалисты по сетевой безопасности используют этот инструмент ежедневно, но вы можете сделать то же самое, следуя нашим рекомендациям, которые начнутся сразу с шага 1.

этапы

Метод 1 из 3: Использование Zenmap

-

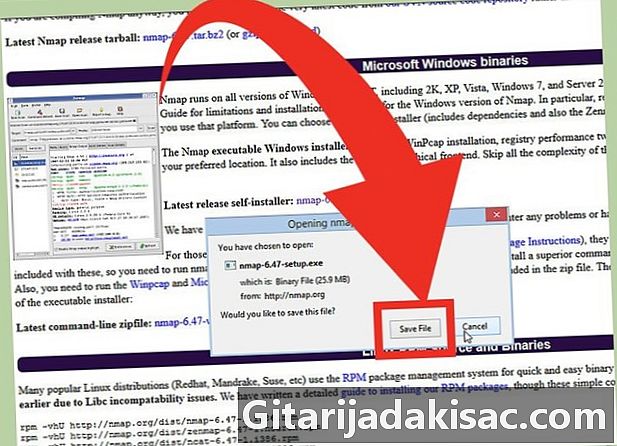

Загрузите установщик Nmap. Он доступен бесплатно на сайте разработчика. Всегда лучше искать программу на сайте разработчика, поэтому мы избегаем многих неприятных сюрпризов, таких как вирусы. Загрузив установщик Nmap, вы также загрузите Zenmap, графический интерфейс Nmap, более удобный для тех, у кого плохая команда управления.- Zenmap доступен для Windows, Linux и Mac OS X. На сайте Nmap вы найдете все файлы для каждой из этих операционных систем.

-

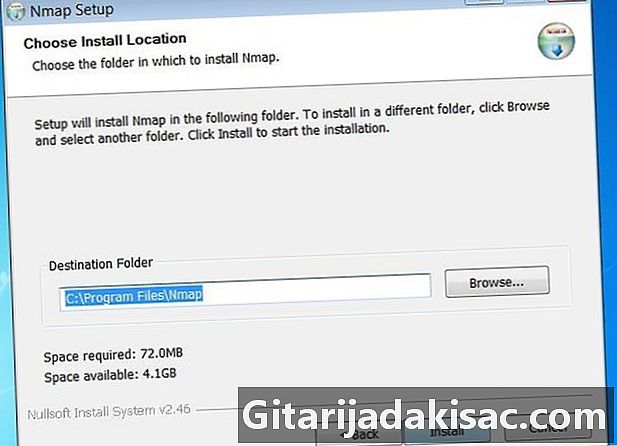

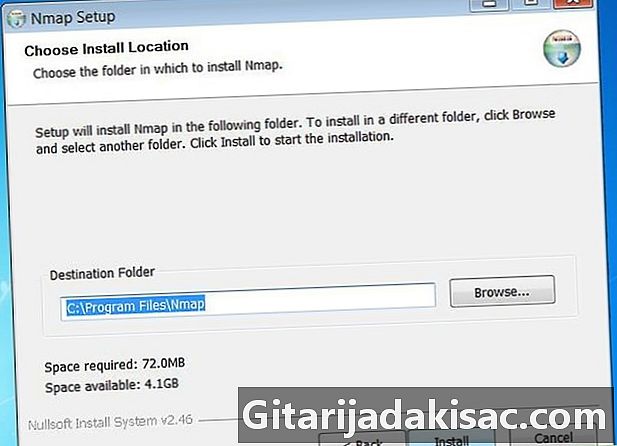

Установите Nmap. Запустите установщик после загрузки. Вам будет предложено выбрать компоненты, которые вы хотите установить. Если вы хотите извлечь выгоду из актуальности Nmap, мы советуем не снимать галочку. Будь без страха! Nmap не будет устанавливать рекламное или шпионское ПО. -

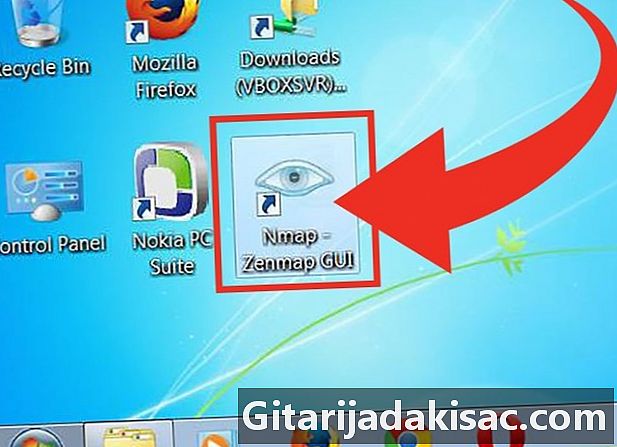

Запустите графический интерфейс «Nmap - Zenmap». Если вы не коснулись настроек по умолчанию, вы должны увидеть значок на рабочем столе. В противном случае, посмотрите в меню начало, Для запуска программы достаточно открыть Zenmap. -

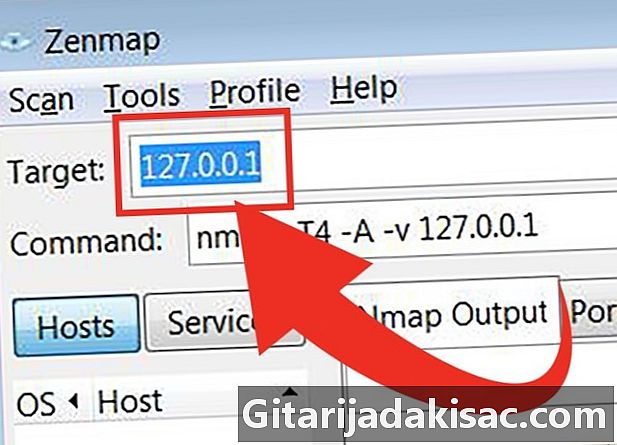

Введите цель, которая служит поддержкой для сканирования. Zenmap позволяет легко запустить сканирование. Первым шагом является выбор цели, то есть интернет-адреса. Вы можете ввести доменное имя (например, example.com), IP-адрес (например, 127.0.0.1), сетевой адрес (например, 192.168.1.0/24) или любую комбинацию из этих адресов. ,- В зависимости от выбранной цели и интенсивности, ваше сканирование Nmap может вызвать реакцию вашего интернет-провайдера, потому что вы попадаете в опасные воды. Перед любым сканированием убедитесь, что то, что вы делаете, не является незаконным и не нарушает условия вашего интернет-провайдера. Это применимо только тогда, когда вашей целью является адрес, который не принадлежит вам.

-

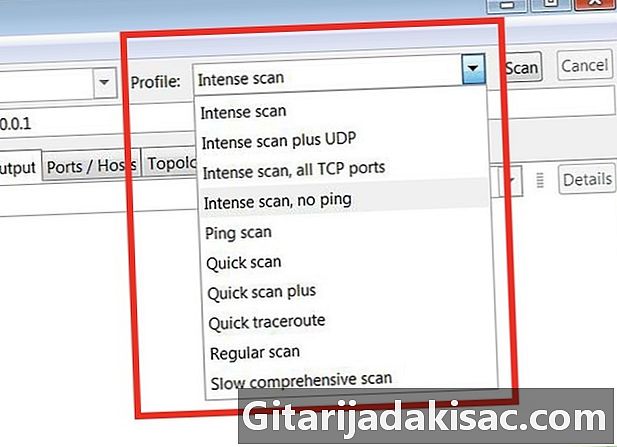

Выберите профиль Daudit. Под профилем мы подразумеваем заранее определенные аудиты, которые соответствуют ожиданиям наибольшего числа. Таким образом, мы не беспокоимся о сложной и длинной настройке параметров в командной строке. Выберите профиль, который соответствует вашим потребностям:- Интенсивное сканирование («Интенсивный аудит») - Это полный аудит, который проверяет операционную систему, ее версию, путь («traceroute»), занятый пакетом данных, проверку скриптов. Отправка данных интенсивна, ограничивает агрессивность, и это в течение длительного периода времени. Это исследование считается очень навязчивым (возможная реакция ISP или цели).

- Пинг-сканирование («Пинг-аудит») - эта спецификация позволяет определить, подключены ли хосты к сети, и измерить поток данных. Он не сканирует ни один из портов.

- Быстрое сканирование - Этот параметр позволяет быстро анализировать с помощью массовых поставок пакетов в течение определенного периода времени только выбранные порты.

- Регулярное сканирование («Классический Аудит») - Это базовая настройка. Он просто вернет пинг (в миллисекундах) и сообщит об открытых портах цели.

-

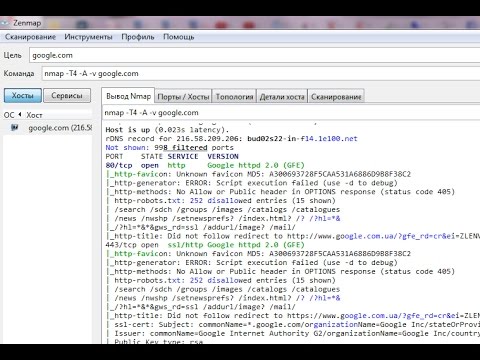

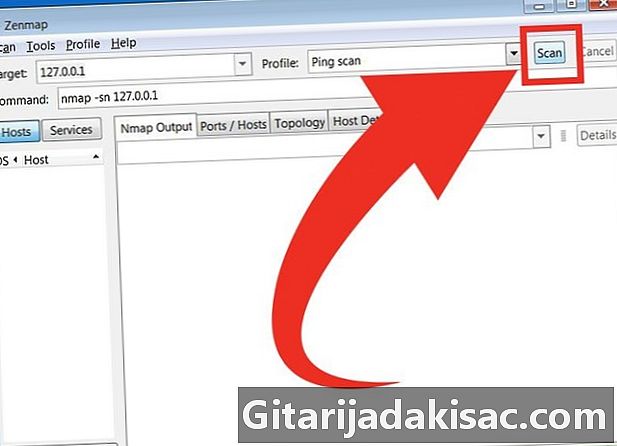

Нажмите на сканирование начать экзамен. Результаты появятся под вкладкой Nmap Output, Продолжительность исследования варьируется в зависимости от выбранного профиля, географического расстояния цели и структуры ее сети. -

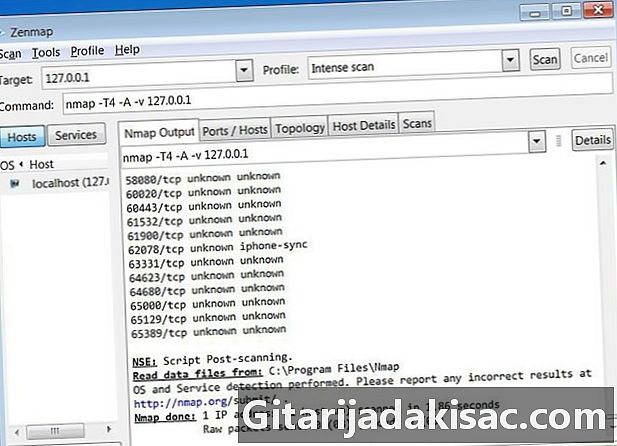

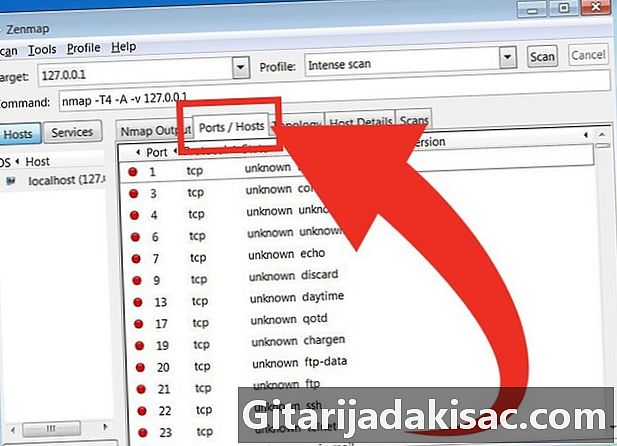

Прочитайте результаты. После завершения аудита вы увидите Nmap сделано (Nmap завершено) внизу страницы ссылки на вкладку Nmap Output, Ваши результаты отображаются в зависимости от запрошенного обзора. Там отображаются абсолютно все результаты без различия. Если вы хотите получить результаты по рубрикам, вы должны использовать другие вкладки, среди которых:- Порты / Хосты (PortsHôtes) - На этой вкладке вы найдете информацию, полученную в результате проверки портов и связанных с ними услуг.

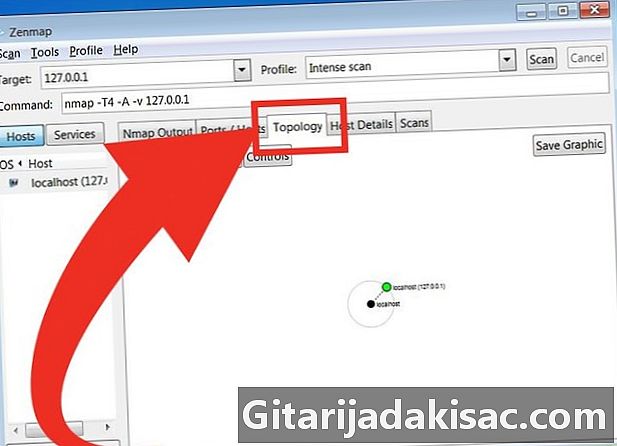

- Топология (Топология сети) - На этой вкладке показан график «пути», пройденного во время теста. После этого вы сможете увидеть узлы, встречающиеся на пути, чтобы достичь цели.

- Детали хоста (Завтрак / подробнее) - Эта вкладка позволяет узнать все о цели, количестве портов, IP-адресах, доменных именах, операционной системе ...

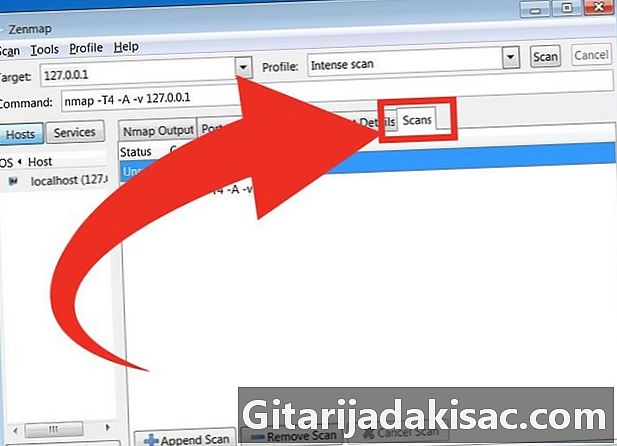

- сканирование - На этой вкладке вы сможете прочитать все команды, которые вы вводили во время предыдущих экзаменов. Таким образом, вы можете быстро перезапустить новый тест, изменив соответствующие настройки.

- Порты / Хосты (PortsHôtes) - На этой вкладке вы найдете информацию, полученную в результате проверки портов и связанных с ними услуг.

Метод 2 из 3: Использование командной строки

- Установите Nmap. Прежде чем использовать Nmap, вы должны установить его, чтобы запустить из командной строки вашей операционной системы. Nmap занимает мало места на вашем жестком диске и является бесплатным (для загрузки на сайте разработчика). Вот инструкции в соответствии с вашей операционной системой:

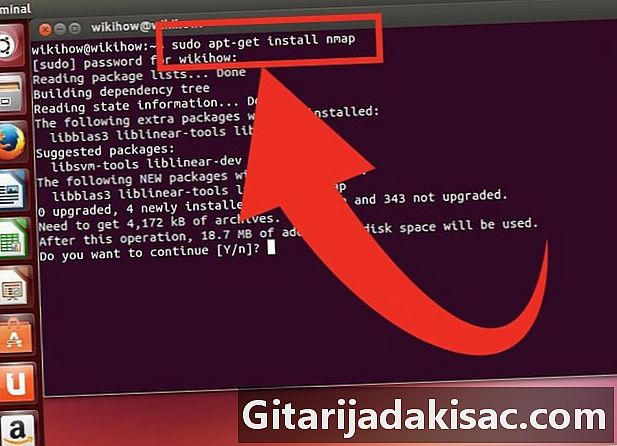

- Linux - Загрузите Nmap из репозитория APT и установите его. Nmap доступно в большинстве основных репозиториев Linux. Для этого введите команду, соответствующую вашему дистрибутиву:

- для Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 бита) ИЛИrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 бита) - для Debian, Ubuntu

sudo apt-get установить nmap

- для Red Hat, Fedora, SUSE

- Windows - Загрузите установщик Nmap. Это бесплатно на сайте разработчика. Всегда лучше искать программу на сайте разработчика, поэтому мы избегаем многих неприятных сюрпризов, таких как вирусы. Программа установки позволяет вам быстро установить интерактивные командные инструменты Nmap, не беспокоясь о распаковке нужной папки.

- Если вы не хотите использовать графический интерфейс Zenmap, просто снимите флажок во время установки.

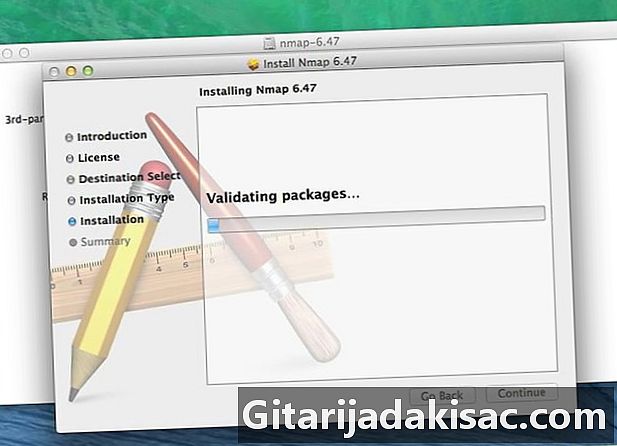

- Mac OS X - Загрузите образ диска Nmap. Это бесплатно на сайте разработчика. Всегда лучше искать программу на сайте разработчика, поэтому мы избегаем многих неприятных сюрпризов, таких как вирусы. Используйте встроенный установщик для простой и простой установки Nmap. Nmap работает только на OS X 10.6 или более поздней версии.

- Linux - Загрузите Nmap из репозитория APT и установите его. Nmap доступно в большинстве основных репозиториев Linux. Для этого введите команду, соответствующую вашему дистрибутиву:

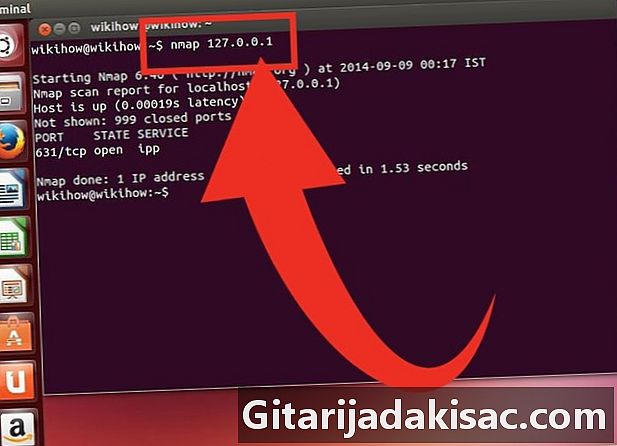

- Откройте командную строку. Команды Nmap вводятся в командной строке, и результаты отображаются по мере продвижения. Laudit можно изменить с помощью переменных. Вы можете запустить аудит из любого каталога.

- Linux - Откройте терминал, если вы используете GUI для дистрибутива Linux. Расположение терминала зависит от распределения.

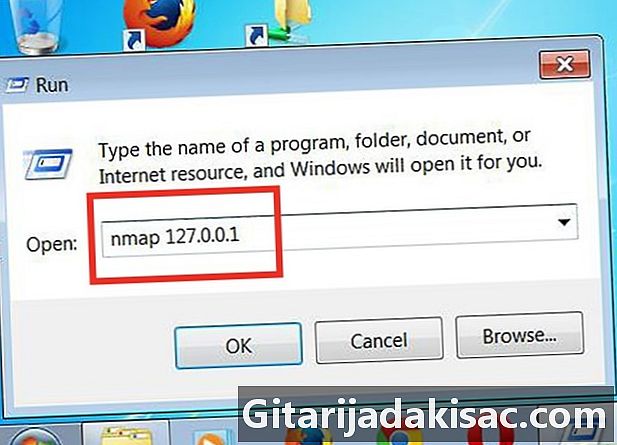

- Windows - Доступ осуществляется одновременным нажатием клавиши Windows и прикосновение Rзатем вы набираете CMD в поле выполнять, В Windows 8 нужно одновременно нажать клавишу Windows и прикосновение Xзатем выберите Командная строка в меню. Вы можете запустить аудит Nmap из любого каталога.

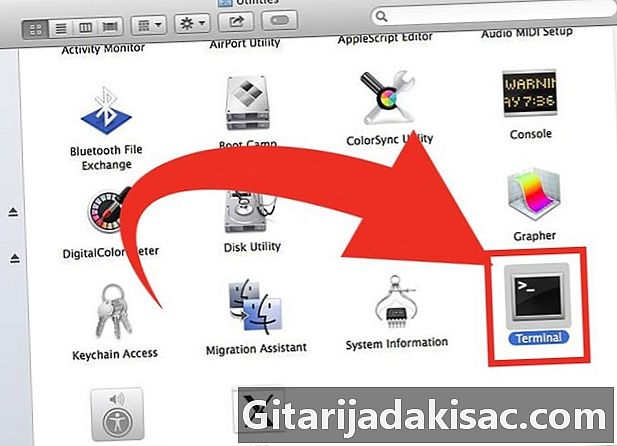

- Mac OS X - открытый пользователь терминал находится в подпапке коммунальные услуги файла приложений.

- Linux - Откройте терминал, если вы используете GUI для дистрибутива Linux. Расположение терминала зависит от распределения.

-

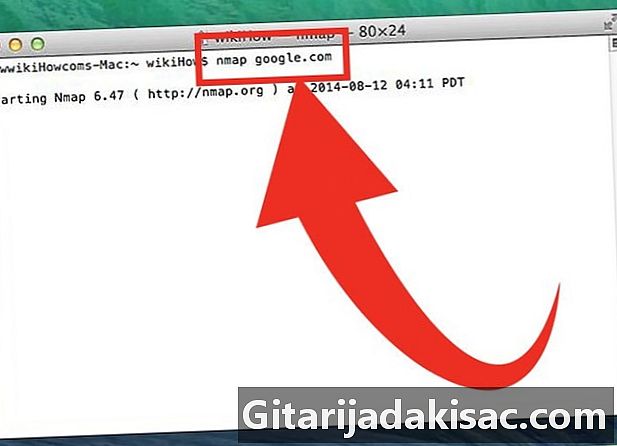

Запустите аудит портов вашей цели. Чтобы начать классический аудит, введитептар, Вы пингуете цель и проверяете ее порты. Этот вид аудита очень быстро обнаруживается. Отчет будет отображаться на экране. Вы должны играть с полосой прокрутки (справа), чтобы увидеть все.- В зависимости от выбранной цели и интенсивности опроса (количество пакетов, отправляемых за миллисекунду), ваш аудит Nmap может вызвать реакцию вашего провайдера (провайдера доступа в Интернет), когда вы входите туда в опасных водах. Перед любым сканированием убедитесь, что то, что вы делаете, не является незаконным и не нарушает условия вашего интернет-провайдера. Это применимо только тогда, когда вашей целью является адрес, который не принадлежит вам.

-

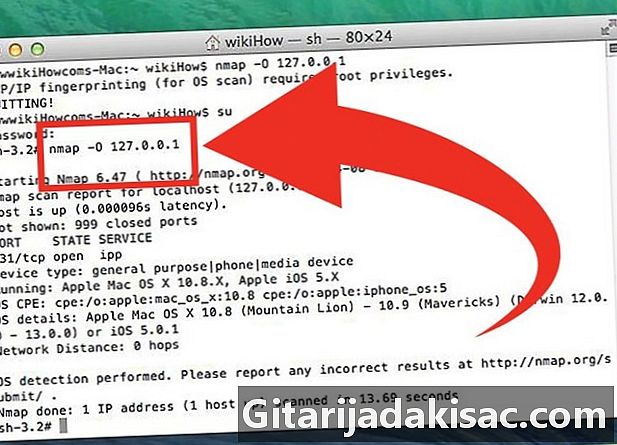

Измените исходный аудит. Существуют переменные, которые можно ввести в командной строке, чтобы изменить параметры учащегося. У вас будет больше деталей или меньше. Изменение переменных изменяет уровень вторжения ученика. Вы можете вводить несколько переменных одну за другой, если разделяете их пробелом. Они размещаются перед целью, следующим образом:птар.- -sS - Это настройка для экзамена SYN (полуоткрытый). Он менее навязчив (и поэтому менее обнаружим!), Чем классический аудит, но занимает больше времени. Сегодня многие брандмауэры способны обнаруживать экзамены типа -sS.

- -sn - Это настройка для пинга. Порты Laudit отключены, и вы будете знать, подключен ли ваш хост к сети или нет.

- -О - Это настройка для определения операционной системы. Таким образом, вы будете знать операционную систему вашей цели.

- -А - Эта переменная запускает некоторые из наиболее распространенных проверок: обнаружение операционной системы, определение версии операционной системы, сканирование сценариев и заимствованный путь.

- -F - С этой переменной вы находитесь в «быстром» режиме, количество запрашиваемых портов уменьшается.

- -v - Эта переменная позволяет вам иметь больше информации и, следовательно, иметь возможность проводить более тщательный анализ.

-

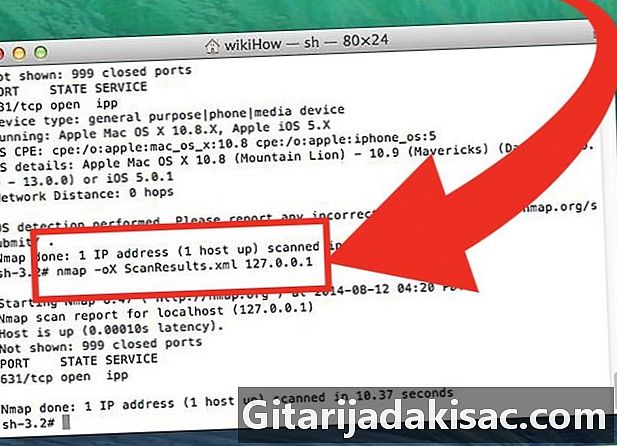

Отредактируйте ваш отчет как файл XML. Результаты могут быть отредактированы как файл XML, который может быть прочитан любым интернет-браузером. Для этого необходимо при настройке параметра использовать переменную -oXи, если вы хотите назвать его сразу, используйте следующую команду:nmap -oX Scan Results.xml.- Этот XML-файл может быть сохранен где угодно и где угодно.