Содержание

В этой статье: Избегайте вредоносных программ Избегайте шпионажа в проводном доступе

Интернет был разработан для удобства и удобства, а не для безопасности. Если вы пользуетесь Интернетом так же, как обычный интернет-пользователь, вполне вероятно, что некоторые злонамеренные люди будут следовать вашим привычкам просмотра с помощью программ-шпионов или сценариев и могут зайти так далеко, что смогут использовать камеру с вашего компьютера на вашем компьютере. знание. Те, кто получает информацию такого рода, где бы они ни находились, могут узнать, кто вы, где вы живете, и получить гораздо больше личной информации о вас. Существует два основных метода отслеживания в Интернете.

- Поставьте шпионское ПО на свой компьютер

- «Слушайте» все данные, которыми вы обмениваетесь с удаленными серверами из любой точки мира.

этапы

Способ 1 Избегайте вредоносных программ

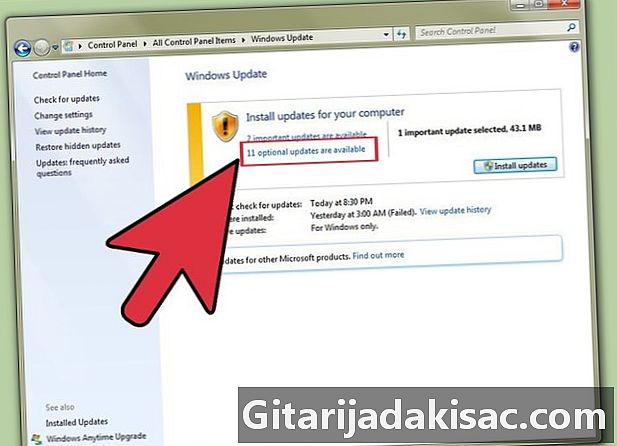

- Поддерживайте свою операционную систему в актуальном состоянии. Самая традиционная техника, используемая для шпионажа в Интернете, заключается в том, чтобы внедрить шпионское ПО, которое может открыть «двери доступа» системы жертвы без его ведома. Поддерживая свою операционную систему в актуальном состоянии, вы позволите ее издателю ослаблять исправления безопасности программного обеспечения, чтобы защитить наиболее уязвимые части вашей ОС и сделать так, чтобы вредоносное ПО работало некорректно.

-

Держите ваши приложения в актуальном состоянии. Несомненно, что используемые вами приложения обновляются для улучшения функций, но это также способ исправления ошибок. Существуют различные типы ошибок: некоторые из них будут вызывать только воспринимаемые пользователем дисфункции, другие будут влиять на некоторые режимы работы вашей программы, но есть также категория, которая позволяет хакерам автоматически использовать известные уязвимости безопасности, так что Автоматически возьмите дистанционное управление вашей машиной. Само собой разумеется, что если такие ошибки будут устранены, эти атаки перестанут происходить. -

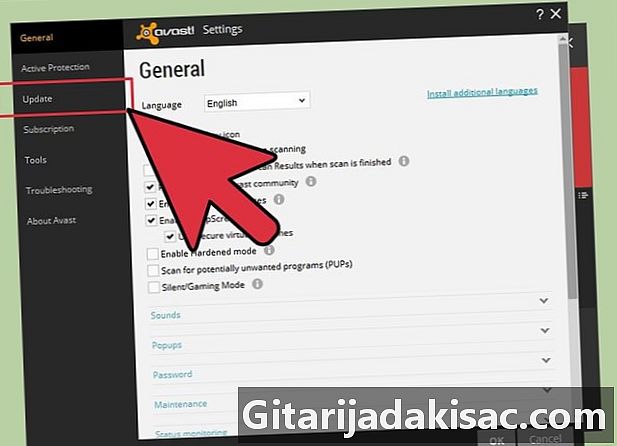

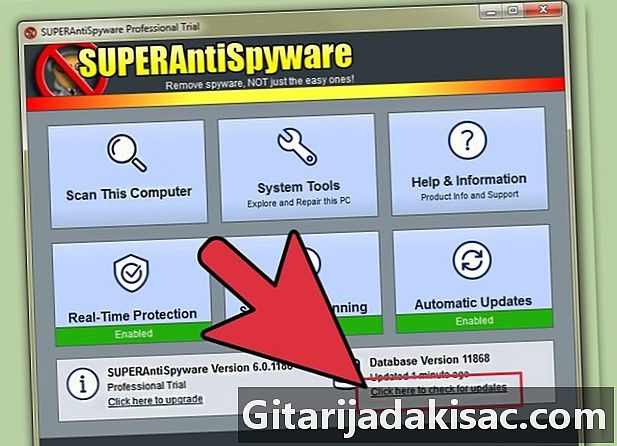

Поддерживайте работоспособность своего антивируса. Это особенно относится к системам, работающим под Windows. Если база данных сигнатур антивируса не обновляется через регулярные промежутки времени, она не сможет сразу обнаружить вирусы и вредоносные программы. Если ваша система не проверяется регулярно, а антивирус не работает в фоновом режиме, это будет бесполезно. Целью антивирусных программ является сканирование на наличие вирусов, шпионских программ, червей и руткитов и устранение этих угроз. Программа, специализирующаяся на обнаружении шпионских программ, не будет иметь большего эффекта, чем хороший антивирус. -

Включите только один антивирус. Эти программы должны действовать очень подозрительно, чтобы быть эффективными.В лучшем случае вы получите «ложное срабатывание», обнаруженное тем или иным антивирусом, а в худшем случае действие одного из них может быть затруднено другим. Если вы действительно хотите использовать более одного антивирусного программного обеспечения, обновите базы сигнатур, отключите компьютер от Интернета, полностью отключите основной антивирус и включите второй в режиме «сканирования по требованию». Ваш основной антивирус может быть обнаружен как «ложно-положительный», но зная, что это не будет проблемой. Теперь запустите ваш основной антивирус и продолжайте использовать компьютер в обычном режиме. Malwarebytes Software может быть хорошим дополнением к вашему первому уровню антивирусной безопасности. -

Загружайте только с проверенных сайтов. Не загружайте ничего с официальных сайтов (для любой операционной системы) или надежных репозиториев приложений. Если вы хотите загрузить медиаплеер VLC, загрузите его только из репозитория приложений, соответствующего вашей операционной системе, или с сайта издателя. Ищите адрес издателя в Google, который даст вам:www.videolan.org/vlc/, Никогда не используйте более или менее известные или неофициальные сайты, даже если ваш антивирус не сообщает о тревоге, когда вы это делаете. -

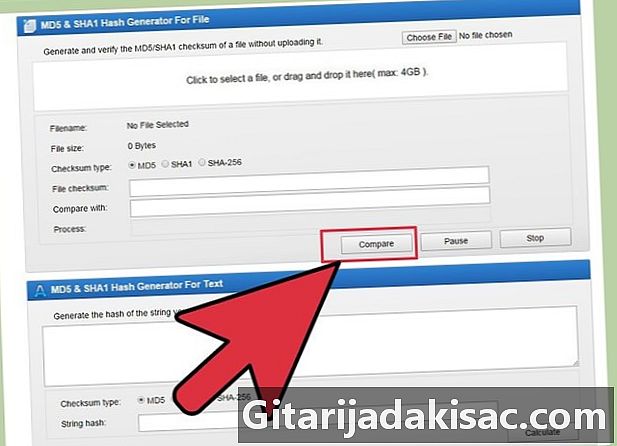

Сделайте проверку двоичной подписи. Обратитесь к инструкциям, приведенным на этом сайте, и к этой статье о сигнатурах md5 и SHA2. Идея этого метода проверки заключается в создании подписи из двоичного содержимого файла (например, установщика приложения). Полученная подпись предоставляется на официальном сайте загрузки или в доверенной базе данных. Когда вы загрузили файл, вы можете воспроизвести эту подпись самостоятельно с помощью программы, предназначенной для его генерации, а затем сравнить полученный результат с данными, приведенными на веб-сайте загрузки. Если сравниваемые подписи совпадают, все в порядке, в противном случае вы, возможно, скачали фальсифицированную или манипулированную программу, которая может содержать вирус, или это могло быть ошибкой во время передачи. В любом случае вам придется перезапустить загрузку, чтобы почувствовать ее. Этот процесс применяется автоматически при загрузке дистрибутивов Linux или BSD, если вы используете менеджер пакетов, поэтому вам не придется об этом беспокоиться. В Windows вам нужно будет выполнить эту проверку вручную. -

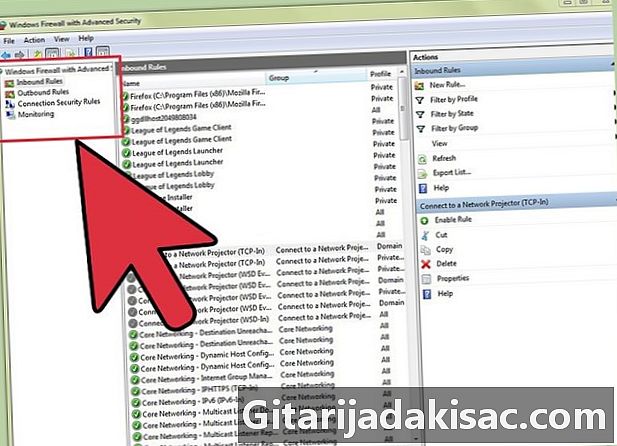

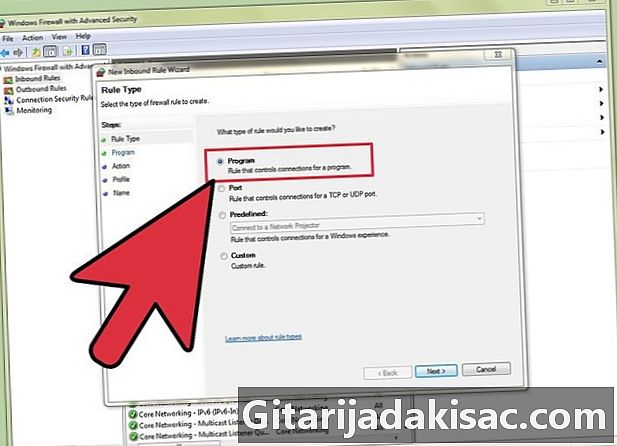

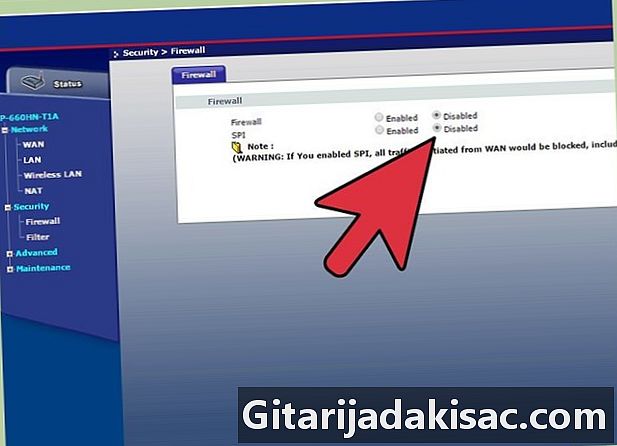

Поставьте брандмауэр на место. Те, которые интегрированы с дистрибутивами Linux, имеют очень хорошее качество: это «netfilter» и «iptable» под Linux или «pf» под BSD. В Windows вам нужно будет найти правильный. Чтобы понять, что такое брандмауэр, представьте коммутатора в большой сортировочной станции, где есть поезда (похожие на данные из сети), доки (сравнимые с портами брандмауэра) и рельсы ( сопоставимо с потоками данных). Поезд не может разгрузиться сам по себе: он должен будет использовать службу обработки, похожую на демонов (это программы, работающие в фоновом режиме и требующие зарядки определенного порта). Без этой услуги, даже если поезд достиг нужной платформы, ничего не поделаешь. Брандмауэр не является ни стеной, ни барьером, это система явки, роль которой состоит в управлении потоком данных на портах, настроенных для разрешения ввода или вывода. Тем не менее, вы не сможете контролировать исходящие соединения, если не заблокируете или не отключите сеть, но вы можете видеть, что происходит. Несмотря на то, что большинство программ-шпионов могут проникнуть в ваш брандмауэр, они не могут скрыть свою деятельность. Гораздо проще обнаружить шпионское ПО, которое излучает информацию из порта 993, даже если вы не используете приложение IMAP, чем найти его скрытым в Internet Explorer, отправляющем данные через порт 443, который вы используете регулярно и законно. Если вы используете стандартный брандмауэр (это относится к fp и netfilter / iptable), проверьте наличие неожиданных оттоков, заблокировав все входные данные, кроме разрешенных соединений. Не забудьте разрешить все потоки данных на порт Loopback (lo), что необходимо и безопасно. -

Если ваш брандмауэр нейтрален, используйте его только для отчетов. Вы не сможете разумно блокировать любой поток данных с помощью брандмауэра такого типа, который может фильтровать только пакеты. Избегайте фильтрации доступа на основе приложений, которая сложна в реализации, устарела и дает ощущение «ложной безопасности». Большинство вредоносных программ проникает в вредоносный код в легитимных приложениях, которые должны подключаться к Интернету (например, Internet Explorer) и обычно запускаются одновременно. Когда этот браузер пытается подключиться, брандмауэр запросит ваше согласие, и если вы дадите его, шпионское ПО начнет передавать свою мультиплексированную информацию с вашими законными данными через порты 80 и 443. -

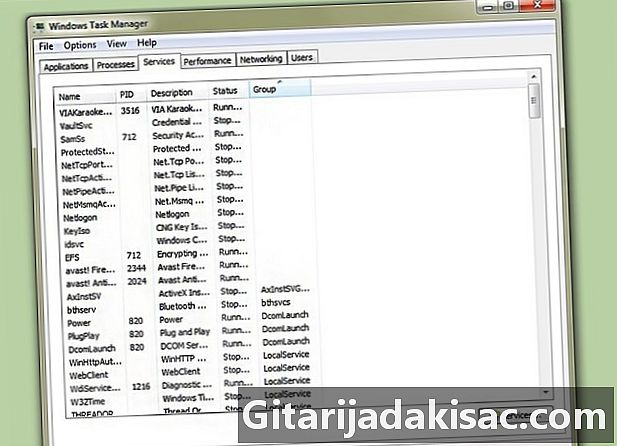

Проверьте сервисы (или демоны) в действии. Если вернуться к приведенному выше примеру разгрузки поезда, если никто не заботится о грузе, ничего не произойдет. Не используйте сервер, вам не нужно будет запускать службу, чтобы слушать происходящее снаружи. Будьте осторожны: большинство служб, работающих под управлением Windows, Linux, Mac OS или BSD, необходимы, но не могут прослушивать то, что происходит за пределами вашего компьютера. Если вы можете, отключите ненужные сервисы или заблокируйте трафик на соответствующих портах вашего брандмауэра. Например, если служба «NetBios» прослушивает порты 135 и 138, заблокируйте входящий и исходящий трафик от них, если вы не используете Windows Share. Помните, что ошибки в службах обычно открывают двери для удаленного управления вашим компьютером, и если эти службы заблокированы брандмауэром, никто не сможет войти в вашу систему. Вы также можете попробовать использовать программы сканирования, такие как «nmap», чтобы определить порты, которые вам нужно заблокировать, или сервисы, которые необходимо заблокировать (которые будут такими же). -

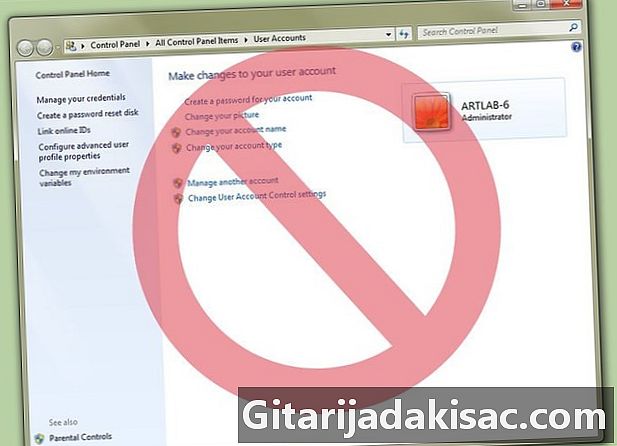

Не используйте вашу учетную запись системного администратора. Это намного лучше под Vista и Windows 7 версий. Если вы используете учетную запись администратора, любое приложение, даже если оно вредоносное, может попросить вас запустить его с правами администратора. Вредоносное ПО, которое не имеет доступа к привилегиям администратора, должно быть умным, чтобы развернуть питание в вашей системе, если вы знакомы с работой в «стандартном» режиме. В лучшем случае он может отправлять информацию только вам как одному пользователю, но ни одному другому пользователю в системе. Он не может потреблять много системных ресурсов для отправки своей информации, и его будет намного легче обнаружить и устранить с компьютера. -

Подумайте о переходе на Linux. Если вам не нравятся компьютерные игры или вы не используете редкое или специализированное программное обеспечение, вам лучше перейти на Linux. На сегодняшний день действительно известно, что дюжина вредоносных программ пыталась заразить эти системы, и они были быстро нейтрализованы с помощью обновлений безопасности, предлагаемых различными дистрибутивами. Обновления приложений Linux проверяются, подписываются и поступают из аутентифицированных репозиториев. Хотя существуют антивирусы для Linux, они не нужны, учитывая режим работы, реализованный в этой системе. В официальных репозиториях дистрибутивов Linux вы найдете большое количество высококачественных, зрелых, бесплатных и бесплатных приложений, отвечающих большинству потребностей (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird), а также большое количество программы для использования и конвертации мультимедийных файлов. Большинство из этих бесплатных приложений были впервые разработаны для Linux и под ним, а затем были перенесены на Windows.

Метод 2 из 2: Избегайте слежки за проводным доступом

-

Проверьте целостность вашей проводной сети. Убедитесь, что ваши сетевые кабели не подделаны и что на коммутаторах и распределительных коробках нет дополнительных ссылок. -

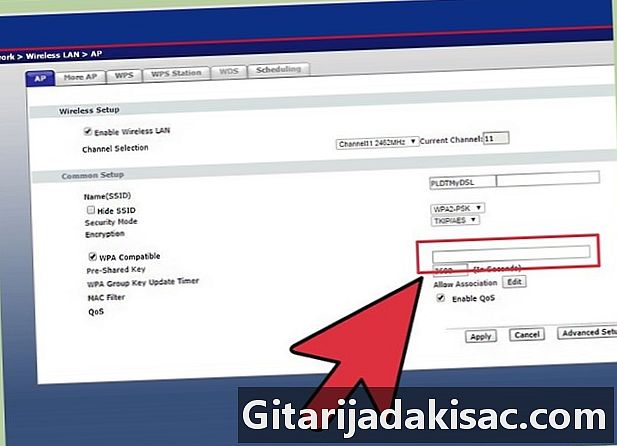

Проверьте эффективность протокола шифрования вашей беспроводной сети. Поток данных вашего маршрутизатора должен быть зашифрован как минимум по протоколам WPA-TKIP, WPA (2) -CCMP или WPA2-AES, последний наиболее эффективен. Методы взлома развиваются очень быстро, протокол WEP стал непоследовательным и, следовательно, больше не защищает вашу конфиденциальность. -

Не ориентироваться когда-либо через прокси в интернете. Имейте в виду, что вы находитесь в «доверительных» отношениях с тем, кто запустит этот прокси-сервер в действие, и кто вам совершенно незнаком. Это может быть не так хорошо, как вы думаете, и он может «слушать» и записывать все, что вы отправляете или получаете через Интернет через прокси-сервер. Также возможно расшифровать шифрование, предоставляемое протоколами HTTPS, SMTPS или IMAP, которые вы используете, если вы не принимаете меры предосторожности. Таким образом, он может получить номер вашей кредитной карты или код доступа к вашему банковскому счету, если вы делаете платежи через Интернет. Гораздо лучше для вас напрямую использовать протокол HTTPS на сайте, чем проходить через совершенно неизвестные промежуточные сервисы. -

Используйте шифрование, где это возможно. Это единственный способ убедиться, что никто кроме вас и удаленного сервера не может понять, что вы отправляете и получаете. По возможности используйте SSL / TLS, избегайте FTP, HTTP, POP, IMAP и SMTP и вместо этого используйте их безопасные версии, такие как SFTP, FTPS, HTTPS, POPS, IMAPS и POPS. Если ваш браузер сообщает вам, что сертификат, выданный сайтом, является плохим, избегайте его. -

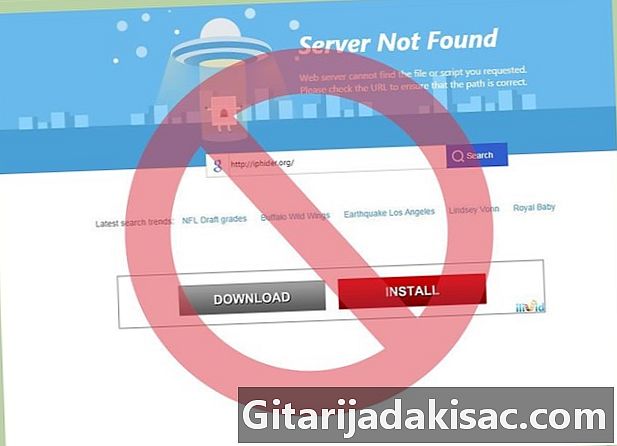

Не используйте какой-либо IP-маскирующий сервис. Эти сервисы на самом деле являются прокси. Все ваши данные будут проходить через них и могут быть запомнены этими сайтами. Некоторые из них даже являются «фишинговыми» инструментами, то есть они могут отправлять вам фальшивую страницу сайта, на которую вы ссылаетесь по разным причинам, просить вас «напомнить» им о вашей личной информации в любой преамбуле. и затем будет выдавать себя за «хороший» веб-сайт, даже не осознавая, что вы сами передали свою конфиденциальную информацию незнакомцам.

- Не вводите электронные письма от людей, которых вы не знаете.

- Не включайте прилагаемые документы, если они не получены от знакомых вам людей, а их присутствие явно указано в электронном письме.

- Интернет-баги - это хороший способ создать историю посещений без вашего ведома. Вы сможете нейтрализовать их с помощью нескольких расширений, предложенных Firefox и Chrome.

- Если вы знакомы с использованием онлайн-игр, требующих открытия некоторых портов, вам, как правило, не нужно закрывать их снова. Помните, что без активного сервиса угрозы не существуют, и когда ваши игровые приложения закрыты, ничто больше не может прослушивать потоки данных ваших портов. Как будто они закрыты.

- Если вы используете почтовый клиент, настройте его так, чтобы почтовые сообщения отображались в чистом виде, а не в HTML. Если вы не смогли прочитать одно из полученных писем, это означает, что оно состоит из изображения HTML. Вы можете быть уверены, что это спам или реклама.

- Один сайт не может отследить ваш IP-адрес для других сайтов.

- Никогда не позволяйте вашему компьютеру работать без брандмауэра. Только пользователи в сети, в которой вы находитесь, могут получить доступ к уязвимостям безопасности. Если вы удалите брандмауэр, весь Интернет станет вашей сетью, и в этом случае очень кратковременная атака больше не будет проблемой (максимум несколько секунд).

- Никогда не используйте несколько детекторов шпионских программ одновременно.

- Ваш IP-адрес абсолютно бесполезен для хакеров.

- Владельцы сайтов не могут эффективно отслеживать вас по вашему IP-адресу. В большинстве случаев IP-адрес, назначенный вам вашим Интернет-провайдером, является «динамическим». Он меняется в среднем каждые 48 часов, и только ваш провайдер действительно знает, кто вы. Для него также технически невозможно зарегистрировать трафик всех своих клиентов и идентифицировать их всех.

- Если порты брандмауэра открыты, они будут бесполезны для хакеров, если для их прослушивания не существует плохого сервиса.

- IP-адрес является только адресом, как любой другой. Знание вашего физического или географического адреса не будет способствовать краже вашей мебели, как и ваши данные с IP-адресом.